Настройка DKIM в Zimbra

DKIM (DomainKeys Identified Mail) — это метод e-mail аутентификации, основанный на проверке подлинности цифровой подписи. DKIM необходим для того, чтобы почтовые сервисы проверяли отправителя и защищали получателя письма от мошеннических рассылок, которые производятся с подменой адреса отправителя.

Сначала – генерация ключей и селектора. Добавляем данные DKIM к домену, у которого еще нет существующей конфигурации DKIM

/opt/zimbra/libexec/zmdkimkeyutil -a -d mailserver.com -s mail

Получаем

DKIM Data added to LDAP for domain mailserver.com with selector mail Public signature to enter into DNS: mail._domainkey IN TXT ( "v=DKIM1; k=rsa; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2FOAZIEtDpzzPnlwWgDqYh2C1UUTrI+QALLHAQfqtmo/r/T6spzyjAbMHPXyiksBOX8kyGKN5/C9eMM/gQsAPOHPELJTUT6yzm4yiHvWdP7TXyMxrgeH2yDNHsl5as2qwh5UrnRD86okuZZLPrMvukeq98Csi8eX6tJ6srpzoSNgMrxI7idYjYBwaw8SixsDixEqCprXfeLUd5" "bQu6CN/M4DvCfQQ1iATAQlGTzKWII0XY5oXNjIizd4IBHku3emy1WR6/nh5SsnFgOG3ocgKi0ulCgwCVzjhPVsyN4S6z1BdN50EyQOj8r3xALyZqIf8g3xq72kjTyvtJxmZDg7fQIDAQAB" ) ; ----- DKIM key mail for mailserver.com

Также можно обновить DKIM данные для домена

/opt/zimbra/libexec/zmdkimkeyutil -u -d mailserver.com

Удалить DKIM данных для домена

/opt/zimbra/libexec/zmdkimkeyutil -r -d mailserver.com

Извлечь сохраненные данных DKIM для домена

/opt/zimbra/libexec/zmdkimkeyutil -q -d mailserver.com

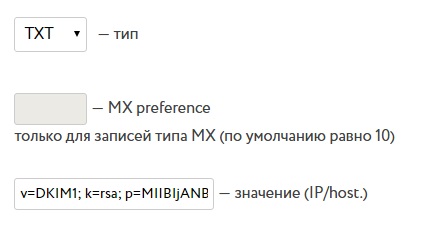

Теперь – обновление DNS-записей домена.

Если возникнет необходимость отозвать ключ подписи DKIM, нужно установить пустой «р=» тег в записи TXT.

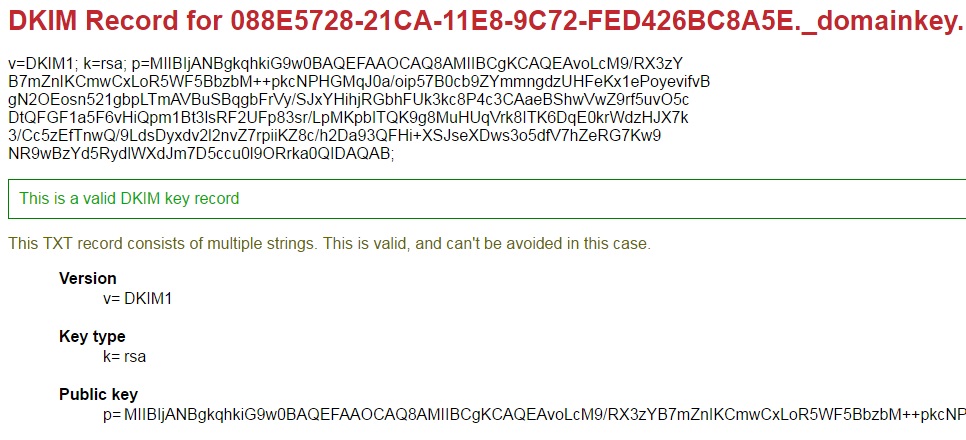

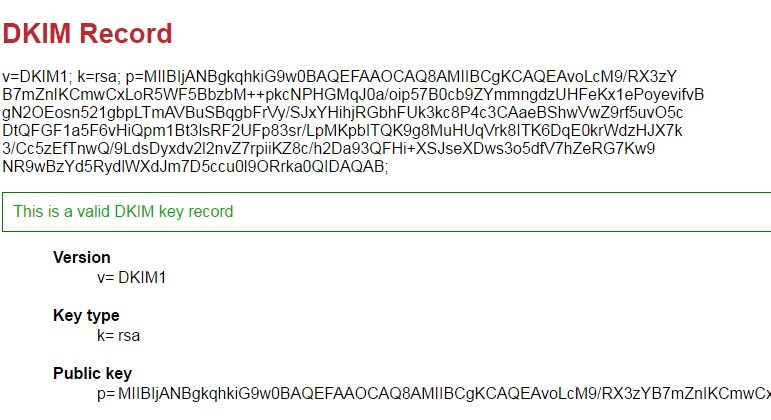

Проверить созданные записи можно с помощью онлайн-сервиса http://dkimcore.org/tools/

Sender Policy Framework (SPF)

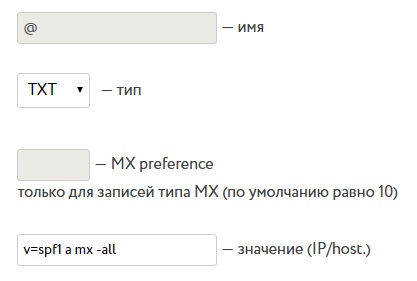

SPF (Sender Policy Framework) — расширение для протокола отправки электронной почты через SMTP. SPF определен в RFC 7208. SPF-запись защищает от подделки вашего домена и позволяет предотвратить попадание в спам писем, отправленных с ваших адресов. SPF настраивается для адреса, используемого в envelope-from (SMTP конверте).

С помощью spf-записи владелец домена может указать список серверов, имеющих право отправлять email-сообщения для домена. В общем случае порядок следующий:

[версия] [механизмы] [-all | ~all | redirect]

Версия всегда spf1, модификаторы сообщают, кто может посылать почту:

a, mx — сервера из DNS записей A или MX соответственно, ip4, ip6 — адрес сервера (можно указывать подсети, например: ip4:1.2.3.4/24), include — взять данные с другого адреса

Параметры:

-all означает не принимать почту, если проверка механизма не прошла, ~all если проверка не прошла, то действовать на усмотрение сервера получателя. redirect означает забрать правила с другого сервера

Принимать письма, отправленные с серверов указанных в A и MX записях, сообщения с других серверов должны быть отклонены.

Настройка DMARC

Domain-based Message Authentication, Reporting and Conformance (идентификация сообщений, создание отчётов и определение соответствия по доменному имени) или DMARC — это техническая спецификация, созданная группой организаций для борьбы со спамерами, подделывающими адреса отправителей. Она основана на идентификации почтовых доменов отправителя на основании правил и признаков, заданных на почтовом сервере получателя. Таким образом почтовый сервер сам решает, хорошее сообщение или плохое и действует согласно DMARC записи. Благодаря настройке DMARC владельцы доменов могут создавать правила обработки писем, которые поступили с доменов, не прошедших авторизацию.

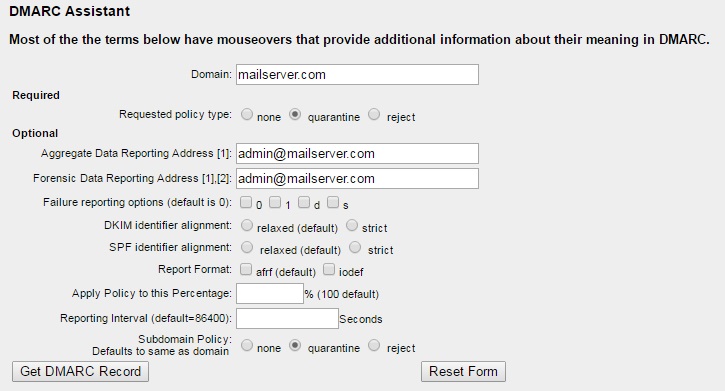

DMARC-запись может быть сгенерирована с помощью online-сервиса http://www.kitterman.com/dmarc/assistant.html

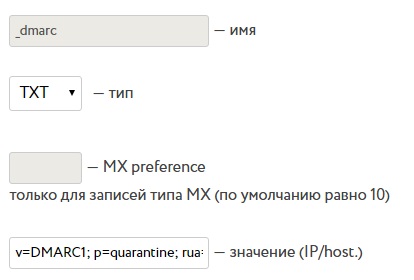

DMARC record for: mailserver.com Record should be published at _dmarc.mailserver.com v=DMARC1; p=quarantine; rua=mailto:admin@mailserver.com; ruf=mailto:admin@mailserver.com; sp=quarantine

Онлайн сервисы для проверки DNS-записей:

https://mxtoolbox.com/SuperTool.aspx https://dmarcian.com/dmarc-inspector http://dkimcore.org/tools/keycheck.html