Весьма полезный способ траблшутинга на роутерах Mikrotik. Суть в том, чтобы отлавливать пакеты, проходящие через определённые интерфейсы роутера и анализировать их сразу же при помощи Wireshark.

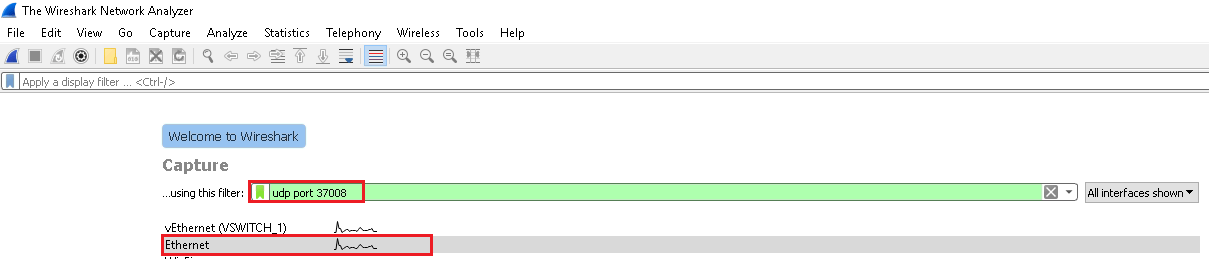

Первым делом в Wireshark, выбирается интерфейс, на котором хотим “сниффить”, то есть интерфейс, с помощью которого компьютер подключается к роутеру, и устанавливаем следующий фильтр – udp port 37008

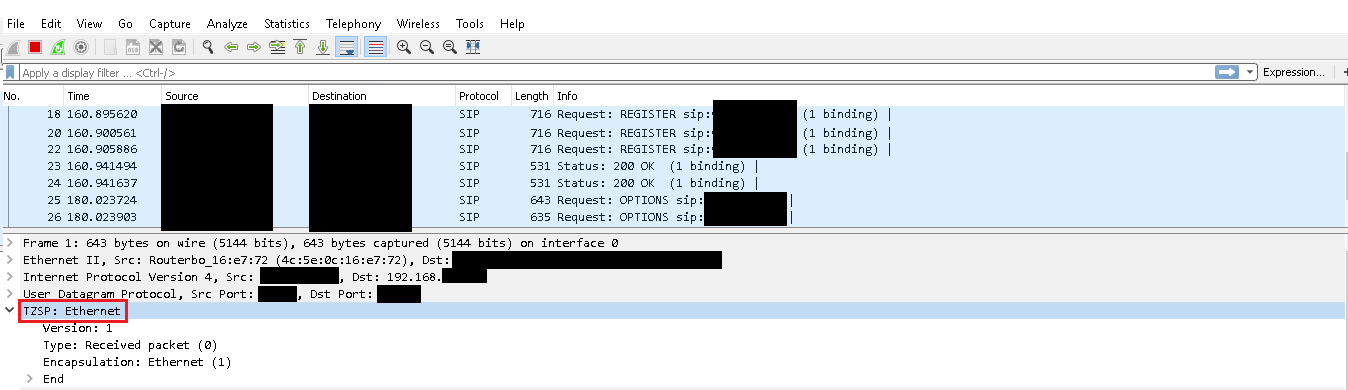

MikroTik шлёт весь перехваченный трафик, именно на этот порт streaming server, а в качестве этого стриминг сервера выступает компьютер с запущенным Wireshark. Эти пакеты инкапсулируются по протоколу TZSP (TaZmen Sniffer Protocol).

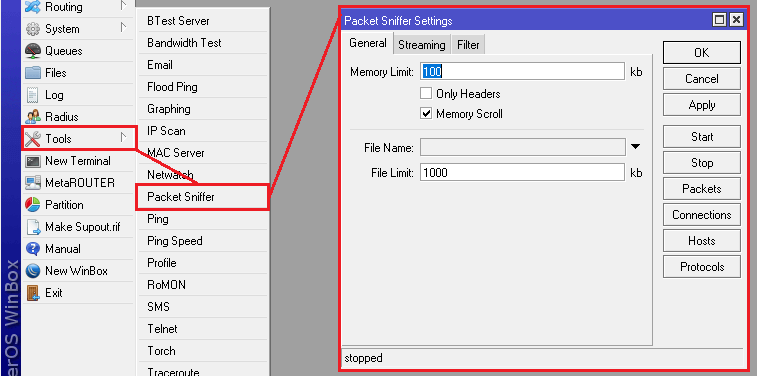

У Mikrotik, в разделe Tools есть инструмент Packet Sniffer. На вкладке Streaming ставится галочка Streaming Enabled, в поле Server указывается IP адрес компьютера, на котором запущен Wireshark и ставится галочку на Filter Stream, чтобы активировать фильтр, который будет настраиваться на следующей вкладке – Filter.

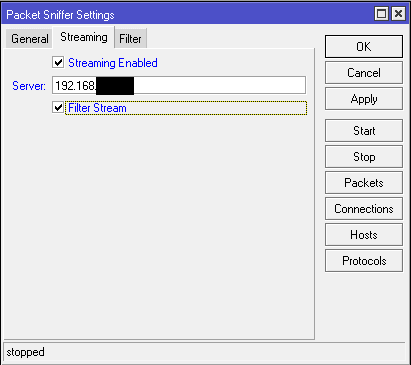

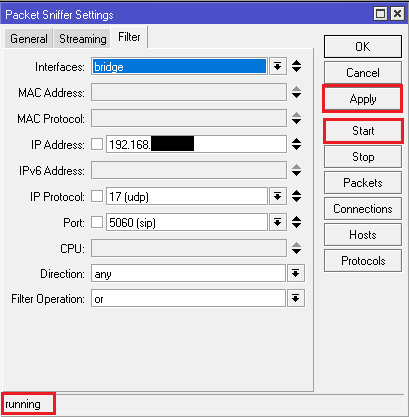

На вкладке Filter можно отфильтровать интересующий трафик. Например, в сети есть IP-АТС и нужно посмотреть, какие пакеты он получает и отправляет через роутер. Так, например, можно отследить коммуникацию IP-АТС с сервером провайдера VoIP услуг.

Итак, выбираем интерфейсы, на которых хотим отлавливать пакеты, далее отфильтруем трафик по определённому IP-адресу в поле IP Address, укажем протокол – 17 (udp) и порт 5060 (sip). Направление укажем любое – any и Filter Operation = or , то есть логика работы данного фильтра – “или”. Далее нажимаем Apply и Start и видим, что сниффер перешёл в статус “running”

И теперь в Wireshark и видим, что он наловил нужных пакетов в соответствии с правилами фильтра